보안동향

CISCO Hacked by YANLUOWANG in 2022.05

iiliiiili

2022. 8. 12. 13:25

https://blog.talosintelligence.com/2022/08/recent-cyber-attack.html

Cisco Talos shares insights related to recent cyber attack on Cisco

A blog from the world class Intelligence Group, Talos, Cisco's Intelligence Group

blog.talosintelligence.com

업데이트 기록

날짜업데이트 설명

| 2022년 8월 10일 | Active Directory와 관련된 활동에 대한 명확한 세부 정보 추가. |

| 2022년 8월 10일 | MFA와 관련된 Cisco 대응 및 권장 사항 섹션이 업데이트되었습니다. |

요약

- 2022년 5월 24일 Cisco는 잠재적인 침해를 인지했습니다. 그 이후로 Cisco CSIRT(Security Incident Response)와 Cisco Talos는 문제를 해결하기 위해 노력해 왔습니다.

- 조사 과정에서 공격자가 피해자의 브라우저에 저장된 자격 증명이 동기화되는 개인 Google 계정을 제어한 후 Cisco 직원의 자격 증명이 손상된 것으로 확인되었습니다.

- 공격자는 피해자가 공격자가 시작한 다단계 인증(MFA) 푸시 알림을 수락하도록 설득하려는 여러 신뢰할 수 있는 조직을 가장하여 일련의 정교한 보이스 피싱 공격을 수행했습니다. 공격자는 궁극적으로 MFA 푸시 수락을 달성하여 대상 사용자의 컨텍스트에서 VPN에 대한 액세스 권한을 부여했습니다.

- CSIRT와 Talos는 이벤트에 대응하고 있으며 공격자가 제품 개발, 코드 서명 등과 관련된 중요한 내부 시스템에 대한 액세스 권한을 얻었다는 증거를 확인하지 못했습니다.

- 위협 행위자는 초기 액세스 권한을 얻은 후 액세스를 유지하고 포렌식 아티팩트를 최소화하며 환경 내 시스템에 대한 액세스 수준을 높이기 위해 다양한 활동을 수행했습니다.

- 위협 행위자는 성공적으로 환경에서 제거되었고 지속성을 보여 공격 후 몇 주 동안 반복적으로 액세스를 다시 시도했습니다. 그러나 이러한 시도는 실패했습니다.

- 우리는 이 공격이 이전에 UNC2447 사이버 범죄 조직, Lapsus$ 위협 행위자 그룹 및 Yanluowang 랜섬웨어 운영자와 연계된 초기 액세스 브로커(IAB)로 식별된 적에 의해 수행된 것으로 평가합니다.

- 자세한 내용은 여기 에서 Cisco 응답 페이지를 참조하십시오 .

초기 벡터

Cisco VPN에 대한 초기 액세스는 Cisco 직원의 개인 Google 계정이 성공적으로 손상되어 이루어졌습니다. 사용자는 Google 크롬을 통해 비밀번호 동기화를 활성화하고 브라우저에 Cisco 자격 증명을 저장하여 해당 정보를 Google 계정과 동기화할 수 있었습니다. 공격자는 사용자 자격 증명을 획득한 후 보이스 피싱(일명 "비싱") 및 MFA 피로(대상의 모바일 장치에 대량의 푸시 요청을 보내는 프로세스)를 비롯한 다양한 기술을 사용하여 다중 요소 인증(MFA) 우회를 시도했습니다. 사용자가 실수로 또는 단순히 수신 중인 반복되는 푸시 알림을 무음으로 설정하기 위해 수락할 때까지. Vishing은 공격자가 전화를 통해 민감한 정보를 누설하도록 직원을 속이는 점점 더 일반적인 사회 공학 기술입니다. 이 사례에서 한 직원은 다양한 국제 억양과 방언으로 영어를 말하는 발신자가 사용자가 신뢰하는 지원 기관과 관련이 있다고 주장하는 여러 전화를 며칠 동안 받았다고 보고했습니다.

공격자가 초기 액세스 권한을 얻은 후 MFA용으로 일련의 새 장치를 등록하고 Cisco VPN에 성공적으로 인증했습니다. 그런 다음 공격자는 관리 권한으로 승격되어 여러 시스템에 로그인할 수 있게 되었으며, Cisco CSIRT(Security Incident Response Team)는 이후 사건에 대응했습니다. 문제의 공격자는 LogMeIn 및 TeamViewer와 같은 원격 액세스 도구, Cobalt Strike, PowerSploit, Mimikatz 및 Imppacket과 같은 공격적인 보안 도구를 포함한 다양한 도구를 삭제하고 자체 백도어 계정 및 지속성 메커니즘을 추가했습니다.

침해 후 TTP

환경에 대한 초기 접근 이후, 위협 행위자는 접근을 유지하고, 포렌식 아티팩트를 최소화하고, 환경 내 시스템에 대한 접근 수준을 높이기 위해 다양한 활동을 수행했습니다.

일단 시스템에 침입한 위협 행위자는 일반적인 내장 Windows 유틸리티를 사용하여 시스템의 사용자 및 그룹 구성원 구성, 호스트 이름을 식별하고 자신이 작동하는 사용자 계정의 컨텍스트를 식별하여 환경을 열거하기 시작했습니다. 우리는 공격자가 환경 내에서 수동 작업자 상호 작용이 발생하고 있음을 나타내는 인쇄상의 오류가 포함된 명령을 실행하는 것을 주기적으로 관찰했습니다.

VPN에 대한 액세스를 설정한 후 공격자는 손상된 사용자 계정을 사용하여 환경에 더 깊이 파고들기 전에 많은 수의 시스템에 로그온하기 시작했습니다. 그들은 Citrix 환경으로 이동하여 일련의 Citrix 서버를 손상시키고 결국 도메인 컨트롤러에 대한 권한 있는 액세스 권한을 얻었습니다.

공격자는 도메인 컨트롤러에 대한 액세스 권한을 얻은 후 다음 구문과 일치하는 "ntdsutil.exe"를 사용하여 도메인 컨트롤러에서 NTDS 덤프를 시도하기 시작했습니다.

powershell ntdsutil.exe 'ac i ntds' 'ifm' '전체 c:\users\public 만들기' qq 그런 다음 도메인 컨트롤러에서 자신이 제어하는 VPN 시스템으로 덤프된 NTDS over SMB(TCP/445)를 유출했습니다.

자격 증명 데이터베이스에 대한 액세스 권한을 얻은 후 공격자는 권한 있는 인증 및 환경 전반의 측면 이동을 위해 시스템 계정을 활용하는 것이 관찰되었습니다.

우리가 이전에 다른 개별적이지만 유사한 공격에서 관찰한 활동과 일치하게, 공격자는 내장된 Windows "net.exe" 명령을 사용하여 시스템에 "z"라는 관리 사용자를 생성했습니다. 그런 다음 이 계정이 로컬 관리자 그룹에 추가되었습니다. 또한 위협 행위자가 기존 로컬 사용자 계정의 비밀번호를 아래와 같은 값으로 변경한 사례도 관찰했습니다. 특히, 우리는 러시아가 우크라이나를 침공하기 전에 이전 교전에서 이 행위자가 "z" 계정을 생성하는 것을 관찰했습니다.

C:\Windows\system32\net 사용자 z Lh199211* /add C:\Windows\system32\net 로컬 그룹 관리자 z / 추가그런 다음 이 계정은 디렉터리 서비스 환경을 열거하고 추가 자격 증명을 얻기 위해 adfind 또는 secretsdump와 같은 추가 유틸리티를 실행하는 데 사용되었습니다. 또한 위협 행위자가 감염된 Windows 호스트의 SAM 데이터베이스를 포함하여 레지스트리 정보를 추출하려고 시도하는 것이 관찰되었습니다.

reg save hklm\system 시스템 reg 저장 hklm\sam 샘 reg 저장 HKLM\보안 초일부 시스템에서는 공격자가 Mimikatz의 MiniDump를 사용하여 LSASS를 덤프하는 것이 관찰되었습니다.

작업 목록 | findstr lsass rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump [LSASS_PID] C:\windows\temp\lsass.dmp 전체또한 공격자는 이전에 생성된 로컬 관리자 계정을 삭제하여 손상된 시스템에서 수행된 활동의 증거를 제거하는 조치를 취했습니다. 그들은 또한 "wevtutil.exe" 유틸리티를 사용하여 시스템에서 생성된 이벤트 로그를 식별하고 지웠습니다.

wevtutil.exe 엘 wevtutil.exe cl [로그 이름]많은 경우 공격자가 이전에 생성한 로컬 관리자 계정을 제거하는 것을 관찰했습니다.

순 사용자 z /삭제공격자는 환경 내의 시스템 간에 파일을 이동하기 위해 종종 RDP(원격 데스크톱 프로토콜) 및 Citrix를 활용했습니다. 시스템에 대한 RDP 액세스를 활성화하기 위해 호스트 기반 방화벽 구성을 수정하는 것을 관찰했습니다.

netsh advfirewall 방화벽 설정 규칙 그룹=원격 데스크톱 새 활성화=예TeamViewer 및 LogMeIn과 같은 추가 원격 액세스 도구의 설치도 관찰했습니다.

C:\Windows\System32\msiexec.exe /i C:\Users\[사용자 이름]\Pictures\LogMeIn.msi공격자는 높은 권한으로 환경의 시스템에 액세스할 수 있는 기능을 유지하기 위해 Windows 로그온 우회 기술을 자주 활용했습니다. 그들은 다음 레지스트리 키 값을 원격으로 추가하기 위해 PSEXESVC.exe에 자주 의존했습니다.

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\narrator.exe /v 디버거 /t REG_SZ /d C:\windows\system32\cmd.exe /f HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\이미지 파일 실행 옵션\sethc.exe /v 디버거 /t REG_SZ /d C:\windows\system32\cmd.exe /f이를 통해 공격자는 Windows 로그온 화면에 있는 접근성 기능을 활용하여 시스템 수준 명령 프롬프트를 생성하여 시스템을 완전히 제어할 수 있습니다. 여러 경우에 공격자가 이러한 키를 추가했지만 시스템과 더 이상 상호 작용하지 않는 것을 관찰했습니다. 아마도 나중에 기본 권한 액세스가 취소될 때 사용할 지속성 메커니즘일 수 있습니다.

공격 내내 우리는 환경에서 정보를 빼내려는 시도를 관찰했습니다. 공격 중에 발생한 유일한 성공적인 데이터 유출에는 손상된 직원의 계정과 연결된 Box 폴더의 내용과 Active Directory의 직원 인증 데이터가 포함되어 있음을 확인했습니다. 이 경우 공격자가 얻은 Box 데이터는 민감하지 않았습니다.

공격자가 환경에서 퇴출된 후 몇 주 동안 우리는 액세스를 재설정하려는 지속적인 시도를 관찰했습니다. 대부분의 경우 공격자는 의무적인 직원 암호 재설정 후 취약한 암호 순환 위생을 목표로 하는 것으로 관찰되었습니다. 그들은 주로 이전 비밀번호를 한 글자만 변경했을 것이라고 생각하는 사용자를 대상으로 했으며 이러한 자격 증명을 활용하여 Cisco VPN에 대한 액세스를 인증하고 다시 액세스하려고 시도했습니다. 공격자는 처음에 Tor와 같은 트래픽 익명화 서비스를 활용했습니다. 그러나 제한된 성공을 경험한 후 공격 초기 단계에서 이전에 손상된 계정을 사용하여 주거용 IP 공간에서 새로운 VPN 세션을 설정하려고 시도했습니다.

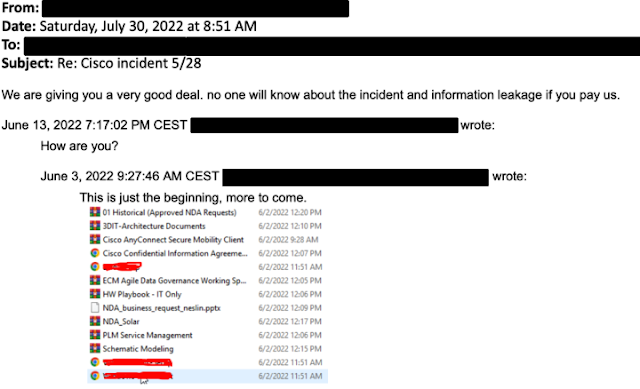

공격자는 환경에서 성공적으로 제거된 후 조직의 경영진과 이메일 통신을 반복적으로 시도했지만 특정 위협이나 강탈 요구는 하지 않았습니다. 한 이메일에는 앞에서 설명한 대로 이전에 추출된 Box 데이터의 디렉터리 목록을 보여주는 스크린샷이 포함되어 있습니다. 아래는 수신된 이메일 중 하나의 스크린샷입니다. 공격자는 이메일을 보내기 전에 디렉토리 목록 스크린샷을 수정했습니다.

백도어 분석

행위자는 시스템에 일련의 페이로드를 떨어뜨렸으며, 이를 계속 분석합니다. 첫 번째 페이로드는 C2(명령 및 제어) 서버에서 명령을 가져와 Windows 명령 프로세서를 통해 최종 시스템에서 실행하는 간단한 백도어입니다. 명령은 JSON blob으로 전송되며 백도어의 표준입니다. 시스템에서 백도어를 완전히 제거하는 "DELETE_SELF" 명령이 있습니다. 더 흥미로운 또 다른 명령인 "WIPE"는 백도어에 메모리에서 마지막으로 실행된 명령을 제거하도록 지시하는데, 이는 영향을 받는 호스트에 대한 포렌식 분석에 부정적인 영향을 미칠 가능성이 있습니다.

명령은 다음 구조를 사용하여 C2 서버에 HTTP GET 요청을 수행하여 검색됩니다.

/bot/cmd.php?botid=%.8x멀웨어는 또한 다음 구조를 특징으로 하는 HTTP GET 요청을 통해 C2 서버와 통신합니다.

/bot/gate.php?botid=%.8x감염된 시스템의 초기 요청에 따라 C2 서버는 SHA256 해시로 응답합니다. 우리는 10초마다 추가 요청을 관찰했습니다.

앞서 언급한 HTTP 요청은 다음 사용자 에이전트 문자열을 사용하여 전송됩니다.

Mozilla/5.0(Windows NT 10.0, Win64, x64) AppleWebKit/537.36(Gecko와 같은 KHTML) Chrome/99.0.4844.51 Safari/537.36 Edg/99.0.1150.36 Trailer/95.3.1132.33멀웨어는 또한 감염된 시스템에 존재하는 볼륨 일련 번호에서 파생된 값을 포함하는 멀웨어의 현재 작업 디렉토리에 "bdata.ini"라는 파일을 생성합니다. 이 백도어가 실행된 경우 다음 디렉터리 위치에서 악성 코드가 실행되는 것이 관찰되었습니다.

C:\users\public\win\cmd.exe공격자는 자신이 운영하는 시스템의 공개 사용자 프로필 아래 디렉터리 위치에 도구를 준비하는 것으로 자주 관찰되었습니다.

이 백도어와 관련된 C2 인프라 분석을 기반으로 C2 서버가 이 공격을 위해 특별히 설정되었다고 평가합니다.

공격 속성

획득한 아티팩트, 식별된 TTP(전술, 기술 및 절차), 사용된 인프라, 이 공격에 사용된 백도어에 대한 철저한 분석을 기반으로, 우리는 이 공격이 이전에 공격을 받은 적이 있는 적이 수행했음을 중간 수준에서 높은 수준의 신뢰도로 평가합니다. UNC2447 및 Lapsus$와 관련된 초기 액세스 브로커(IAB)로 식별됩니다. IAB는 일반적으로 기업 네트워크 환경에 대한 권한 있는 액세스 권한을 얻은 다음 다양한 목적에 활용할 수 있는 다른 위협 행위자에게 해당 액세스 권한을 판매하여 수익을 창출하려고 시도합니다. 우리는 또한 손상된 조직에서 도난당한 데이터를 게시하기 위해 Yanluowang 데이터 유출 사이트를 사용하는 것을 포함하여 이 위협 행위자를 Yanluowang 랜섬웨어 갱과 연결시키는 이전 활동을 관찰했습니다.

UNC2447은 랜섬웨어 공격을 수행하고 랜섬웨어를 배포하기 전에 피해자에게 몸값을 지불하도록 강요하기 위해 데이터를 빼내는 "이중 갈취"로 알려진 기술을 활용하는 것으로 이전에 관찰된 러시아와 연계된 재정적 동기를 가진 위협 행위자입니다. 요구합니다. 이전 보고에 따르면 UNC2447은 FIVEHANDS, HELLOKITTY 등을 포함한 다양한 랜섬웨어를 운영하는 것으로 관찰되었습니다.

UNC2447 외에도 조사 과정에서 발견된 일부 TTP는 Lapsus$의 TTP와 일치합니다. Lapsus$는 기업 환경에 대한 이전의 몇 가지 주목할만한 침해에 책임이 있는 것으로 보고된 위협 행위자 그룹입니다. Lapsus$ 회원에 대한 여러 건의 체포가 올해 초 에 보고 되었습니다. Lapsus$는 기업 환경을 손상시키고 민감한 정보를 빼내려고 시도하는 것으로 관찰되었습니다.

이 공격에서 랜섬웨어 배포는 관찰되지 않았지만 사용된 TTP는 희생자 환경에서 랜섬웨어 배포로 이어지는 일반적으로 관찰된 활동인 "랜섬웨어 사전 활동"과 일치했습니다. 관찰된 많은 TTP는 이전 계약 동안 CTIR에서 관찰한 활동과 일치합니다. 우리의 분석은 또한 이러한 이전 계약과 관련된 서버 측 인프라의 재사용을 제안합니다. 이전 계약에서 우리는 또한 피해자 환경에서 랜섬웨어의 배포를 관찰하지 못했습니다.

CISCO 대응 및 권장 사항

Cisco는 사고를 알게 된 즉시 전사적 암호 재설정을 구현했습니다. CTIR은 이전에 2021년 이후 수많은 조사에서 유사한 TTP를 관찰했습니다. 이러한 고객 참여로 인한 결과와 후속 보안 보호는 공격자의 진행 속도를 늦추고 억제하는 데 도움이 되었습니다. 아래에 나열된 두 개의 ClamAV 서명을 만들었습니다.

- Win.Exploit.Kolobko-9950675-0

- Win.Backdoor.Kolobko-9950676-0

위협 행위자는 일반적으로 사회 공학 기술을 사용하여 대상을 손상시키며, 이러한 공격의 빈도에도 불구하고 조직은 이러한 위협을 완화하는 데 계속 어려움을 겪고 있습니다. 사용자 교육은 직원이 민감한 정보를 얻으려는 사기 시도를 식별할 수 있도록 지원 담당자가 사용자에게 연락하는 합법적인 방법을 직원이 알도록 하는 것을 포함하여 이러한 공격을 저지하는 데 가장 중요합니다.

초기 액세스 권한을 얻기 위해 다양한 기술을 사용하는 행위자의 입증된 숙련도를 감안할 때 사용자 교육은 MFA 우회 기술에 대응하는 데도 핵심적인 부분입니다. MFA를 구현하는 데 똑같이 중요한 것은 직원이 각자의 전화기에서 잘못된 푸시 요청을 받은 경우 수행할 작업과 대응 방법에 대해 교육하는 것입니다. 또한 그러한 사건이 기술적인 문제인지 악의적인 것인지 판단하는 데 도움이 되도록 그러한 사건이 발생하는 경우 연락할 사람에 대해 직원을 교육하는 것도 중요합니다.

Duo의 경우 관리되지 않거나 알 수 없는 장치의 등록 및 액세스를 제한하거나 차단하기 위해 장치 상태에 대해 더 엄격한 제어를 적용하여 강력한 장치 확인을 구현하는 것이 좋습니다. 또한 위험 감지를 활용하여 비현실적인 위치에서 사용되는 새 장치와 같은 이벤트 또는 로그인 무차별 대입과 같은 공격 패턴을 강조 표시하면 무단 액세스를 감지하는 데 도움이 될 수 있습니다.

원격 엔드포인트에서 VPN 연결을 허용하기 전에 보안 제어의 기준 세트를 시행하도록 상태 확인이 구성되어 있는지 확인하십시오. 이렇게 하면 연결 장치가 환경에 존재하는 보안 요구 사항과 일치하는지 확인할 수 있습니다. 이것은 또한 이전에 승인되지 않은 불량 장치가 회사 네트워크 환경에 연결하는 것을 방지할 수 있습니다.

네트워크 세분화는 고가치 자산에 대한 향상된 보호 기능을 제공하고 공격자가 환경에 초기 액세스 권한을 얻을 수 있는 상황에서 보다 효과적인 탐지 및 대응 기능을 가능하게 하므로 조직이 채택해야 하는 또 다른 중요한 보안 제어입니다.

중앙 집중식 로그 수집은 공격자가 시스템에서 로그를 제거하기 위한 적극적인 조치를 취할 때 발생하는 가시성 부족을 최소화하는 데 도움이 될 수 있습니다. 엔드포인트에서 생성된 로그 데이터가 중앙에서 수집되고 비정상적이거나 명백히 악의적인 동작에 대해 분석되도록 하면 공격이 진행 중인 시점을 조기에 알 수 있습니다.

많은 경우에 공격자가 공격 후 복구할 수 있는 조직의 능력을 추가로 제거하기 위해 백업 인프라를 표적으로 삼는 것이 관찰되었습니다. 백업이 오프라인 상태이고 주기적으로 테스트되도록 하면 이러한 위험을 완화하고 공격 후 효과적으로 복구할 수 있는 조직의 능력을 보장할 수 있습니다.

끝점에서 명령줄 실행을 감사하면 해당 환경의 시스템에서 수행되는 작업에 대한 가시성을 높일 수 있으며, 위협 행위자가 양성 애플리케이션에 의존하는 침입 중에 흔히 관찰되는 내장 Windows 유틸리티의 의심스러운 실행을 탐지하는 데 사용할 수 있습니다. 열거, 권한 상승 및 측면 이동 활동을 위해 환경에 이미 존재하는 유틸리티.

마이터 ATT&CK 매핑

이 공격에서 관찰된 이전에 설명된 모든 TTP는 발생한 공격 단계에 따라 아래에 나열됩니다.